Кибербезопасность. Межсетевые экраны. Файерволы (Брандмауэры)

Файерволы (Брандмауэры)

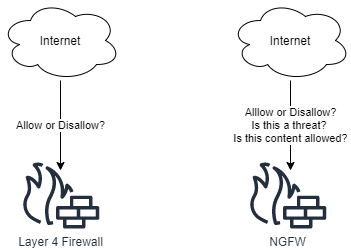

Межсетевые экраны (файерволы, брандмауэры) - это центральный элемент архитектуры любой сети. Они разработаны таким образом, чтобы не пропускать весь сетевой трафик, кроме разрешенного нами. Файерволы работают на уровне 4, обычно контролируя доступ TCP и UDP к внутренним ресурсам. Файерволы следующего поколения работают на всех уровнях модели OSI, включая уровень 7.

Трафик, поступающий в сеть, например через файервол, называется входящим трафиком. Исходящий трафик называется выходом.

Уровень 4. Файервол

Традиционный файервол - это файервол уровня 4 с такими функциями, как:

- NAT

- Маршрутизация

- Блокировка или разрешение трафика

- Отслеживание активных сетевых подключений

- Поддержка VPN-подключений

NGFW ("Next-Generation Firewalls" - Файерволы следующего поколения)

Возможности современного межсетевого экрана намного шире, чем у межсетевого экрана уровня 4. Эти возможности обычно являются функциями безопасности.

Брандмауэр NGFW также может отслеживать активные сетевые подключения, но также обычно способен отслеживать:

- Местоположение через базы данных геолокации. Это означает, что файервол может блокировать или разрешать действия в зависимости от местоположения пользователей. Службы определения местоположения не всегда точны и часто могут быть легко обойдены с помощью служб VPN или других служб, таких как переходные станции для атак.

- Пользователей

- Приложения

- Сессии

- Порты и сервисы

- IP адреса

Другие особенности NGFW включают:

- Идентификация и контроль приложений в сети.

- Его можно виртуализировать для работы в качестве программного файервола.

- Часто предлагает простое и интуитивно понятное управление.

- Поддерживает защиту от известных угроз с помощью ("Intrusion Prevention System" - "Системы предотвращения вторжений").

- Возможность обнаружения и предотвращения неизвестных угроз с помощью решений для песочницы.

- Предлагает возможность управлять неизвестным трафиком, например трафик, который нельзя отнести к приложению.

- Возможность прерывания и проверки зашифрованного трафика.

- Может контролировать пользователей, а не только систему, через соответствующие IP-адреса.

Администрирование файервола

Файервол обычно можно администрировать через собственное приложение для управления или через веб-браузер, получая доступ к управлению файерволами через HTTP.

Порты управления межсетевых экранов, включая другие службы управления организации, в идеале должны быть отделены от доступа обычных пользователей. В идеале сегментация служб управления связана с каталогом пользователей организации, например Active Directory для сред Windows.

Сегментация

Файерволы могут сегментировать трафик между хостами и системами на сегменты, иногда называемые зонами. Каждый сегмент содержит сервисы, которым разрешено общаться друг с другом.

Любое подключение к сегменту или из сегмента должно тщательно контролироваться файерволом, предотвращая любые неавторизованные подключения для успешного выполнения подключений. Меньшие сегменты предлагают большую сегрегацию, но требуют большего управления.

Без какой-либо сегментации пользователи и системы могут напрямую общаться друг с другом без применения файерволов. Это называется плоской сетью (flat network).

Добавляя больше сегментации, мы можем представить себе сегменты, представляющие услуги, где каждый сегмент - это услуга, предоставляемая в организации. Каждый сегмент может содержать разные серверы, ответственные за работу службы. Обмен данными внутри сегмента разрешен, но любой входящий и исходящий доступ из сегмента контролируется файерволом.

Другой идеей сегментации было бы управление сегментами на основе их функций, например, кластеризация веб-приложений внутри сегмента с другими веб-приложениями, баз данных в одном сегменте и других видов услуг в их сегменте.

Наилучший и наиболее безопасный вид сегментации называется архитектурой с нулевым доверием, при которой всем системам в сети явно разрешается связываться с различными службами.

Чтобы упростить управление правилами файервола, управление файерволом в идеале должно быть связано с каталогом пользователей организации. Это может позволить администраторам файервола создавать тщательные правила, основанные на обязанностях сотрудников, позволяя организации добавлять и удалять разрешения, которые применяются в сети, не запрашивая у администраторов файервола изменения в любое время при изменении роли. Иногда это называют управлением политикой на основе пользователя. Примеры включают:

- IT-администраторы должны иметь возможность использовать протоколы управления для различных служб.

- Сотрудникам отдела кадров должен быть разрешен доступ по протоколу HTTPS к платформам управления персоналом.

- Сотрудники службы поддержки могут получить доступ только к службам службы поддержки.

- Нераспознаваемые пользователи могут быть идентифицированы и соответствующим образом подготовлены.

IPS ("Intrusion Prevention System" - "Система предотвращения вторжений") и IDS ("Intrusion Detection System" - "Система обнаружения вторжений")

Иногда системы IPS и IDS развертываются как автономные системы в сети, но очень часто они включаются в NGFW.

Системы IPS и IDS имеют сигнатуры, алгоритмы и эвристики для обнаружения атак в сети или хосте. IDS или IPS, развернутые на хосте, называются HIDS ("Host Intrusion Detection System" - "Хост-система обнаружения вторжений").

В этом курсе термины IDS и IPS используются как взаимозаменяемые, поскольку разница между ними часто заключается просто в конфигурации того, как они работают. Система IPS позиционируется таким образом, что она может обнаруживать и блокировать угрозы, в то время как система IDS способна только обнаруживать угрозы.

Системы IPS могут использоваться для обнаружения и блокировки злоумышленников и часто полагаться на частые обновления и проверки зашифрованного трафика.

Контент и фильтрация приложений

Брандмауэр может попытаться понять, какие приложения и контент передаются по сети. Такое обнаружение может дополнительно активировать другие функции безопасности, такие как IPS, для защиты систем между фаерволом.

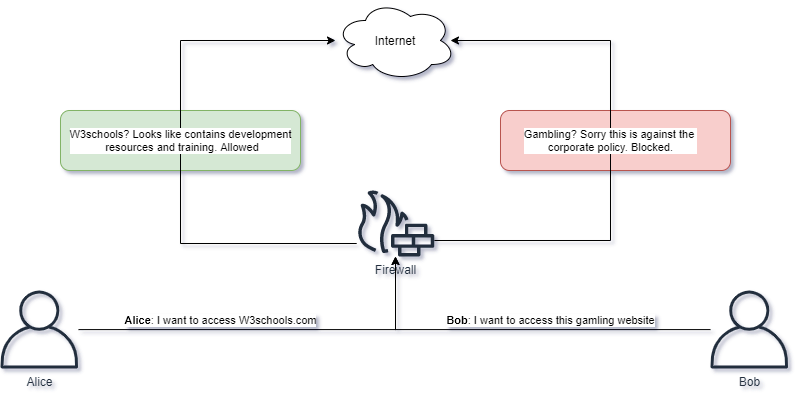

Фильтрация URL-адресов

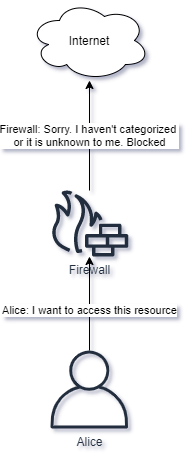

NGFW также может защищать контент, доступ к которому осуществляется через HTTP. Файервол может искать домены в базе данных, содержащей списки доменов и соответствующие категории. Затем файервол может применять только те категории доменов, которые разрешены пользователями, например, новости разрешены, а азартные игры - нет.

Также можно проверить такие элементы, как возраст и срок действия домена, не позволяя пользователям посещать домены, которые были недавно созданы и ещё не классифицированы, или проверять мошеннические действия путем анализа содержимого домена.

Вместо того, чтобы отказывать в доступе к веб-сайтам, файервол может перехватить запрос и отправить пользователя на так называемый скрытый веб-портал. На этом портале пользователь может быть предупрежден о непосредственной опасности или нарушении политики компании, например, в посещение недопустимого содержания. В некоторых случаях вы можете разрешить пользователю указать причину, по которой ему нужен доступ к контенту, а затем позволить ему продолжить, если они указали причину.

Категорий внутри доменов может быть много, например, веб-сайты, на которых размещен контент:

- Взлом

- Нагота

- Насилие

- Фишинг

- Знакомства

- Обмен мгновенными сообщениями

- Развлечения

- Анонимные услуги

Приложения

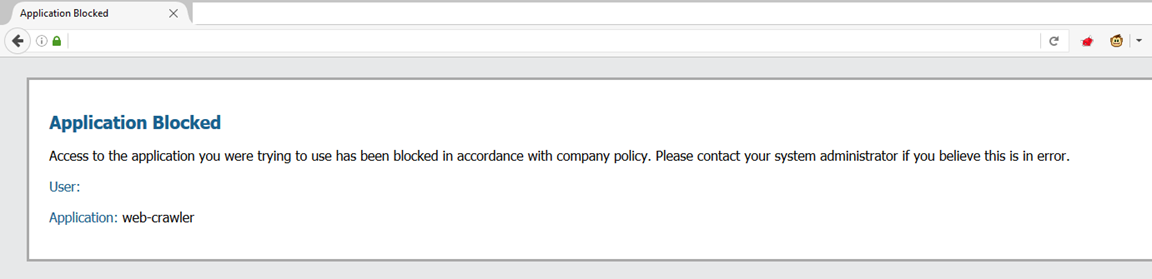

Файервол может попытаться определить, какие приложения используются, а не только протоколы. Многие протоколы могут поддерживать другие приложения, например, HTTP может содержать тысячи различных приложений. Файервол может попытаться декодировать сетевые потоки на уровне 4 и попытаться определить контент, который представлен на уровне 7.

На скриншоте показано, что пользователь мог видеть, когда приложение было заблокировано.

Контроль контента

По мере того как приложения идентифицируются, файервол может попытаться раскрыть определенный контент в приложениях, например контент, который загружается:

- Word документы

- Исполняемые файлы

- Исходный код

- Скрипты

В таких файлах файервол может попытаться идентифицировать вредоносные программы, частную и конфиденциальную информацию, которая не должна покидать сеть, и многое другое.

Файервол может поддерживать множество различных протоколов и передаваемый через них контент, например:

- HTTP

- SMB

- FTP

- IMAP & POP3

- SMTP

Песочница

В этом контексте песочница означает, что платформа выполняет файлы, которые могут быть вредоносными. Песочница записывает и отслеживает активность файла, чтобы определить, является ли он вредоносным.

Песочница обычно позволяет файерволу пересылать исполняемый файл на эту платформу и запрещать пользователям загружать файл до тех пор, пока не будет вынесен вердикт, является он вредоносным или нет.

В современной песочнице есть возможность запускать файлы на нескольких разных платформах, например:

- Windows 7,8 и 10

- Android телефоны

- Linux

Файлы, которые интересно выполнять и исследовать в песочнице, - это больше, чем просто исполняемый файл. Многие файлы способны выполнять вредоносные действия в операционной системе наших пользователей:

- ZIP-файлы с содержимым для запуска

- Офисные документы

- PDF файлы

- Java приложения

- JavaScript

- Экранные заставки

В Интернете есть много песочниц, которые вы можете попробовать сами, помимо того, что может предоставить NGFW:

- https://www.joesandbox.com/

- https://www.virustotal.com/

- https://www.hybrid-analysis.com/

- https://any.run/

Также есть песочницы, которые можно установить самостоятельно, например:

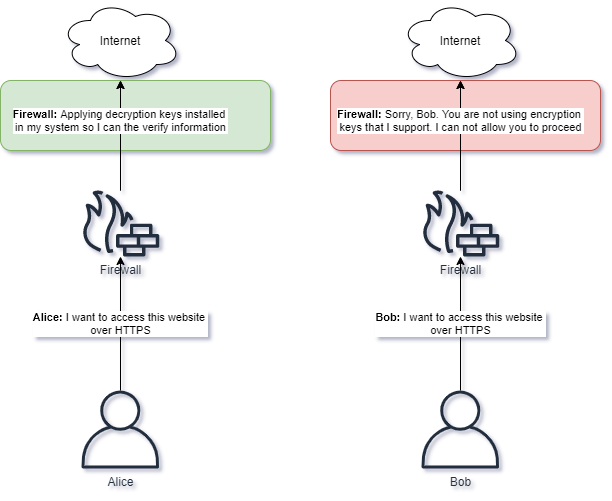

Расшифровка трафика

Многие файерволы поддерживают установку сертификатов, которые позволяют расшифровывать трафик. Если контент расшифрован, его можно проверить на наличие угроз.

Расшифровка может происходить на исходящем или входящем трафике, либо на обоих. Для входящего трафика файервол может защитить серверы от входящего трафика. Исходящий трафик позволяет файерволу защищать пользователей и системы, которым требуется исходящий обмен данными.

Файервол часто избегает дешифрования трафика, такого как медицинские и финансовые данные, поскольку это может иметь конфиденциальность и другие последствия. Расшифровка трафика требует от организации дополнительных усилий для распространения ключей клиентам, которые используются файерволом для расшифровки трафика.

Неизвестный трафик

Файервол не может полностью расшифровать или понять некоторый трафик. Причин может быть множество, например, проприетарное приложение отправляет данные, о которых файервол не знает. Такой трафик также можно отнести к категории Неизвестный. Администратору файервола следует рассмотреть возможность блокировки таких приложений, особенно из сетей, которые считаются опасными.

WAF ("Web Application Firewall" - "Файервол веб-приложений")

Хотя файерволы могут выполнять достойную работу, им часто не хватает полного понимания того, на что способен протокол. По этой причине также разрабатываются файерволы для конкретных протоколов, среди которых WAF является одним из наиболее распространенных.

WAF предоставляет больше функций, специфичных для протокола HTTP, чем обычный файервол, что делает его более способным блокировать угрозы.

Хотя WAF пытается хорошо блокировать угрозы по протоколу HTTP, он часто предоставляет другие очень полезные утилиты для организаций, что делает их жизнеспособными для гораздо большего, чем просто блокирование угроз. Вот некоторые примеры:

- WAF может помочь создать избыточность, то есть наличие нескольких серверов для предоставления одной и той же услуги. Это позволяет организациям иметь службу в более доступном режиме, позволяя им переводить сервер в автономный режим, в то время как другие серверы по-прежнему могут обслуживать пользователей, пытающихся получить доступ к службе. Это полезно, поскольку такие концепции, как установка исправлений, часто требуют перезапуска службы, а избыточность позволяет пользователям по-прежнему получать доступ к службе.

- WAF может помочь обеспечить соблюдение передовых правил безопасности, например, единое место для поддержки и обеспечения соблюдения шифрования, многофакторной аутентификации и других концепций, охватываемых этим классом.

- Его можно использовать для разработки единого интерфейса и механизма защиты для нескольких веб-серверов, находящихся за WAF.